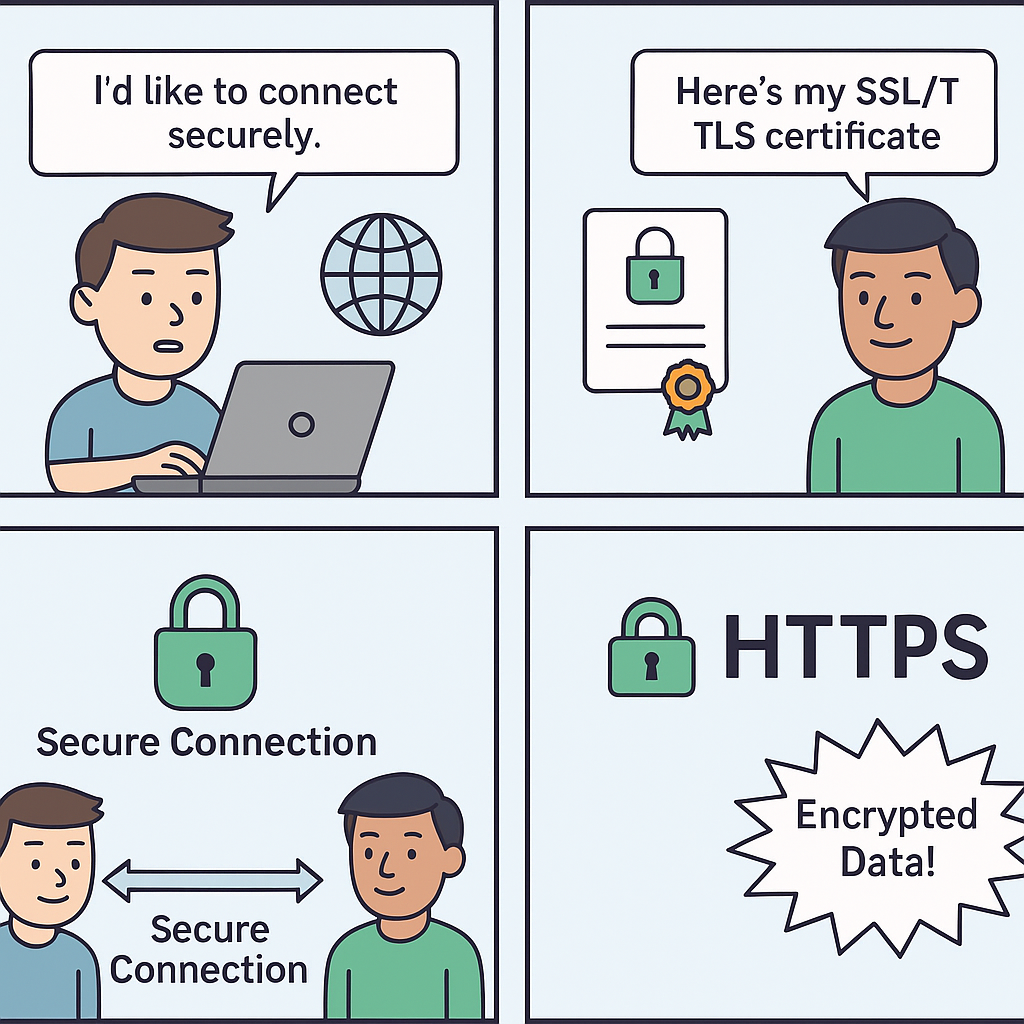

웹 브라우저 주소창에 나타나는 녹색 자물쇠와 HTTPS라는 문구는 이제 너무나 당연하게 여겨집니다. 하지만 이 작은 아이콘은 여러분의 민감한 정보(로그인 비밀번호, 결제 정보 등)를 해킹으로부터 보호하는 매우 중요한 역할을 수행하고 있습니다. HTTPS는 SSL/TLS라는 보안 프로토콜을 통해 안전한 웹 통신을 보장합니다. 이 포스팅에서는 SSL/TLS 인증서의 역할과 HTTPS가 데이터를 보호하는 세 가지 핵심 원리를 자세히 살펴보겠습니다.

HTTP의 문제점과 HTTPS의 등장

기존의 HTTP(HyperText Transfer Protocol)는 데이터를 암호화하지 않고 평문(Plain Text)으로 전송합니다. 이는 마치 엽서에 중요한 정보를 적어 보내는 것과 같아서, 전송 과정에서 누구나 내용을 훔쳐보거나 위조할 수 있다는 심각한 취약점이 있습니다. 이러한 보안 문제는 다음과 같은 공격에 노출될 수 있습니다.

- 도청(Eavesdropping): 제3자가 통신 데이터를 가로채 민감한 정보를 엿보는 행위.

- 데이터 위조(Tampering): 전송 중인 데이터를 변조하여 악의적인 정보를 주입하는 행위.

- 중간자 공격(Man-in-the-Middle Attack): 클라이언트와 서버 사이에 끼어들어 통신 내용을 가로채고 조작하는 행위.

HTTPS(HyperText Transfer Protocol Secure)는 HTTP에 SSL(Secure Sockets Layer) 또는 그 후속 버전인 TLS(Transport Layer Security)라는 보안 계층을 추가하여 이러한 문제를 해결합니다.

SSL/TLS 인증서란 무엇인가?

SSL/TLS 인증서는 웹사이트의 신원을 증명하고, 클라이언트와 서버 간의 통신을 암호화하기 위한 공개 키(Public Key)를 제공하는 전자 문서입니다. 이 인증서는 CA(Certificate Authority)라는 신뢰할 수 있는 제3의 기관이 발급합니다.

인증서에는 다음과 같은 중요한 정보가 포함되어 있습니다.

- 인증서를 발급한 CA의 이름

- 웹사이트의 도메인 이름

- 유효 기간

- 공개 키(Public Key): 암호화에 사용되는 키

- CA의 전자 서명: 인증서가 위조되지 않았음을 증명

HTTPS의 보안 원리 3가지: 기밀성, 무결성, 인증

HTTPS는 SSL/TLS를 통해 다음 세 가지 핵심 보안 원리를 보장합니다.

- 기밀성 (Confidentiality)

- 원리: 데이터가 제3자에게 노출되지 않도록 암호화합니다.

- 동작 방식: HTTPS 통신은 공개키 암호화(Asymmetric Encryption)와 대칭키 암호화(Symmetric Encryption)를 혼합하여 사용합니다. 먼저, TLS 핸드셰이크 과정에서 클라이언트는 서버의 공개 키를 이용해 대칭키를 암호화하여 서버에 전송합니다. 서버는 자신의 개인 키로 이를 복호화하여 대칭키를 얻습니다. 이후 실제 데이터 통신은 이 대칭키를 사용하여 암호화/복호화되는데, 대칭키 방식이 공개키 방식보다 훨씬 빠르기 때문입니다. 이로써 통신의 효율성과 보안을 동시에 확보합니다.

- 무결성 (Integrity)

- 원리: 전송 중인 데이터가 위변조되지 않았음을 보장합니다.

- 동작 방식: 클라이언트와 서버는 데이터를 전송할 때, 데이터의 해시 값(Hash Value)을 함께 보냅니다. 수신자는 받은 데이터로 다시 해시 값을 계산한 뒤, 함께 전달된 해시 값과 비교합니다. 두 값이 일치하면 데이터가 위변조되지 않았음을 확신할 수 있습니다.

- 인증 (Authentication)

- 원리: 접속하려는 웹사이트가 진짜임을 증명하여 중간자 공격을 방지합니다.

- 동작 방식: 클라이언트는 서버의 SSL/TLS 인증서에 포함된 CA의 전자 서명을 확인합니다. 브라우저는 이미 신뢰하는 CA 목록을 내장하고 있어, 이 목록에 포함된 CA가 서명한 인증서만 신뢰합니다. 만약 인증서가 유효하지 않거나 신뢰할 수 없는 CA가 발급한 경우, 브라우저는 경고 메시지를 표시합니다.

TLS 핸드셰이크 과정 (간략화)

클라이언트와 서버가 안전한 통신을 시작하기 위해 아래와 같은 과정을 거칩니다.

- Client Hello: 클라이언트가 서버에 접속을 요청하며, 지원하는 암호화 방식 목록을 전송합니다.

- Server Hello: 서버는 클라이언트의 목록에서 가장 적합한 암호화 방식을 선택하고, 자신의 SSL/TLS 인증서와 공개 키를 클라이언트에 보냅니다.

- 인증서 검증: 클라이언트는 서버로부터 받은 인증서가 신뢰할 수 있는 CA에 의해 발급되었는지 확인합니다.

- 대칭키 교환: 클라이언트는 서버의 공개 키로 암호화한 대칭키를 서버에 전송합니다.

- 세션 시작: 이제 클라이언트와 서버는 모두 동일한 대칭키를 가지게 되어, 이 키를 이용해 암호화된 통신을 시작합니다.

결론: HTTPS는 선택이 아닌 필수

HTTPS는 기밀성, 무결성, 인증이라는 세 가지 강력한 보호막을 통해 안전한 인터넷 환경을 만듭니다. 이제 모든 웹사이트에서 HTTPS를 사용하는 것은 단순한 권장이 아니라 필수적인 사항이 되었습니다. 주소창의 자물쇠 아이콘은 여러분의 소중한 정보를 안전하게 지켜주는 믿음직한 수호신임을 기억해야 합니다.

'개발' 카테고리의 다른 글

| 현대 소프트웨어 개발의 핵심: 마이크로서비스 아키텍처와 그 도전 과제 ⚙️ (4) | 2025.08.14 |

|---|---|

| API란 무엇인가? REST API와 GraphQL 비교 🤝 (5) | 2025.08.13 |

| DNS가 동작하는 원리와 웹 접속 과정: www.google.com을 입력하면 일어나는 일 🌐 (1) | 2025.08.13 |

| 인메모리 DB vs 디스크 기반 DB 🧠💾 (1) | 2025.08.12 |

| ECR + Lambda + GitLab CI를 활용한 서버리스 함수 배포 자동화 가이드 🚀 (1) | 2025.08.12 |